ロリポップの 焼畑攻撃は WPの脆弱性だけではなく 共有サーバの抱える問題だった

本ページはアフィリエイトプログラムによる収益を得ています。

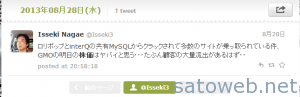

lolipopjpのアカウントが 28日に @Isseki3氏のアカウントに対し

サーバー側でなにかやられたのではなく

WPの脆弱性を突かれただけなんだから 訂正しろと Tweet

@Isseki3 はじめまして。ロリポップ!公式アカウントです。上記ブログ記事に関しまして、現在、ロリポップ!サーバーへのクラック等の事実はございません。つきましては、お手数をお掛けして恐れ入りますが、その旨を記事に追記していただくことは可能でしょうか。

— ロリポップ!レンタルサーバー&マネージドクラウド (@lolipopjp) August 28, 2013

そして満を持しての GMO熊谷社長登場

あなたの指摘で事実確認中ですが、確認が出来ていない情報をこんなに拡散して本当に困ったもんだ。事実でなかったらどう責任を取るつもりなんですか?株価にまで言及してますが責任とれますか?現段階でWPの脆弱性は確認出来てますが弊社へのハッキングなどの事実は確認できません@Isseki3

— 熊谷正寿【GMO】 (@m_kumagai) August 28, 2013

GMO的には状況証拠が出てきても 事実確認ができないと 公開してはいけないらしい

このなかで出てくる株価 の話題

追いかけてみたのですが 発見できず Twilogを頼りにしてみたところ ありました・・・

https://twitter.com/Isseki3/status/372689596229758976

該当Tweetは削除されているようですが GMOの熊谷氏が激おこになるのも無理はない

WPハックだけではなく 個人情報流失からの株価うんぬんにふれてしまっていたようです。

(しかし 間違いなく 沸点は低い。)

アカウントやTweetを削除するときには 周囲のサービスにも気を付けないとだめですね。

(TwitpicやらFavsterなどOauthで認証しているサービスは Twitterアカウントを消すと 基本的に操作できなくなる。)

その後 アタックされていたことを認め 4000軒そこそこだ と発表していたものの

時間の経過で 8000軒を超える結果になった。

継続対応しております「ロリポップ!レンタルサーバー」への攻撃に関して、現時点で調査により判明した事実および対策についてご報告いたします。

[対象のお客様]

「ロリポップ!レンタルサーバー」のユーザーサーバーにおいてWordPressをインストールされている一部のお客様(8,438件)

その後 ロリポップ側は

・あくまでもユーザーが アクセス権の設定を間違えていたから

・WP・プラグインのバージョンが古かったから

・ログインパスワードが辞書攻撃に耐えれない弱いものだったから

・wp-adminのディレクトリにアクセス制限をしましょう

とあくまでも ユーザの問題でしかなく ロリポップ側は 被害者だ!と言わんばかりの情報を出していました

しかしロリポップ側もだんだん 対策していくうちに何かに気付いたのか

事前報告なしにフルパスを変更するという むちゃなことをし始めます。

1)サーバーの設定を変更しセキュリティを確保するため、やむを得ずCGIやPHPで旧来のフルパス指定を利用できないように変更いたしました。なお、この変更の影響によりプログラムが正常に動作していないお客様のアカウントについては順次対応を行い、対象となるお客様には完了後メールにてお知らせをいたします。

レンタルサーバーだとユーザーのデータ 手当たり次第変更しまくっても問題ないんですね・・・

もちろん 右往左往するのは ユーザー

30日夕方 事態は一変

共有レンタルサーバ特有の問題であったことが 公になります。

ApacheにおけるOption

2)サーバーの設定を変更しFollowSymLinksを無効にしました。また、SymLinksIfOwnerMatchを有効にするため、ユーザーごとに.htaccess内の記述の置換を逐次行っております。

どうもさくらインターネットの田中社長も 流れからは気づいていたようで

ロリポップさんのWP書き換えの事象は権限設定の不備を突いたようです。FollowSymLinksを有効にして、他人のディレクトリにln -sすると、Apache経由で他人のファイル見れます。さくらのレンサバは当初より対策済です。 http://t.co/pZksVxQ9Kl

— 田中邦裕 (@kunihirotanaka) August 30, 2013

さくらでは もともと対策してました。とのこと。

Apacheが作成したファイルを Apache経由で見に行っているとすれば

どれだけアクセス権を400にしたりしたところで 意味がなかったような・・・

ロリポップ側で対策後 MySQLのパスワードを変更する作業をおこなっているとのこと

1)サーバー上にある全ての WordPress で使用しているデータベースのパスワード、および該当するデータベースを使用している CMS の設定ファイル上のパスワードを新しいものに逐次書き換えております。

現在までの進捗は、約70%となっております。

このSQLのパスワードにおいても ユーザー側が変更することができなかったようです。